こんにちは、Assuredのエンジニア、オリバーです。先日、「AIを活用したクラウドサービスのセキュリティ対策状況分析機能」をリリースしました。リリース内容としては、Assured上で掲載するクラウドサービスの情報に、認証の取得状況、各サービスサイトの規約やポリシー等のURLを提供し、それらの内容を生成AIを用いて要約する機能です。今日は、この新機能の裏側で行った情報収集プロセスや、その結果としてお客様に有益な情報を提供できるようになるまでの道のりについてお話ししたいと思います。

そもそも、サービス評価や選定に不可欠な公開セキュリティ情報とは?

クラウドサービスの選定から導入には、サービスの提供形式から運用する事業者との規約やそれに関する安全性や信頼性に関わる詳細な情報が不可欠です。総務省では以前より「クラウドサービスの安全・信頼性に係る情報開示指針」を公開しています。2023年7月に公開されたIPA「クラウドサービス(SaaS)のサプライチェーンリスクマネジメント実態調査」によると、7割の事業者が何らかの形でセキュリティ情報を開示しているにもかかわらず、4割以上の利用会社がその開示情報の収集に工数をかけられないと報告されています。

なぜ、公開されている情報なのに収集が難しいのか?

事業者で開示している情報が増えているにもかかわらず、利用会社が収集するための工数をかけられずにいる要因はいくつか挙げられると思います。

- 情報の散在: 公開されているクラウドサービスに関する重要なセキュリティ情報は、多くの場合、事業者やサービスのウェブサイト上に複数ページに分散されています。各サイトは千差万別に構成されており、情報の構成もバラバラです。これにより、必要な情報にリーチするまでの作業が複雑になっています。

- 規約とポリシーに対する専門知識: 利用規約、プライバシーポリシーやセキュリティポリシーなどは、その長さと専門的な内容のため、利用を想定しているサービスが該当する規約、ポリシーかの判断が難しく、これらの文書から必要な情報を抽出するには、ある程度専門知識や事業者への理解などが必要とされます。

- 多様なサービスの対応: 国内外のさまざまなクラウドサービスがあるため、提供されているサービスの仕様や機能への理解が事前に必要です。また、国外のサービスは日本語以外での情報しかない場合も多く、言語もまた一つの大きな障壁です。

- 更新情報の追跡: クラウドサービスに関する情報は常に更新されています。古い情報を参照することは、誤った判断につながる可能性があるため、最新の情報であることと変更に対して継続的に追跡することが求められます。

これらの課題は、クラウドサービスの数が多くなるほど工数も増大していきます。Assuredでは、これらの公開情報を我々の掲載するサービスの評価データに付与することで、企業がサービスを導入するまでのセキュリティ評価プロセスを補助できると考え、今回の新機能に着手しました。当然ながら、上記の課題はそのまま、我々が情報を収集する際の大きな課題でもありました。

新機能リリースまでの課題

新機能の提供にあたり一番の課題は情報の収集でした。収集しようとすればキリのない膨大な情報をどうすべきかと考える中で、工夫しながら作業を進めました。

画面デザインのすり合わせ

まず、データ収集にあたっては、情報の見せ方・UIを事前にすり合わせておくことで、不要なデータの収集に時間をかけてしまうことを避けられると考えました。複数人が並行して作業する際にも、最終的な画面の見え方のイメージを共通認識として持ちながらデータ収集を行えたのは品質を担保する上で有効だったように思います。

以下のように表示する画面・情報構造を事前に作成することで、収集が必要となるデータを整理できました。

収集するデータの微調整

一見デザイン上でうまく情報が整理されたように見えても、実際のデータがきれいに表示できるかは収集されたデータ次第です。そのため、複数人でデータ収集を始める前には、私自身もデータ収集を行なってみました。事前に数百のデータをサンプリングしながら、ウェブサイト上に散在したデータの大まかな共通した命名や場所、専門知識を必要とする規約やポリシー内の共通点、収集する際に注意することなどを事前に知ることができました。

例としては以下のようなものです。

Cookieポリシーはプライバシーポリシーに包括されているケースがある

👉 対応: 包括されてる範囲を特定して、双方に載せるかの判断基準を作成

収集作業中に「外部送信規律」のガイドラインが総務省より発足、Cookie ポリシーの命名が 変わる、別ページが作られるなどの対策が各サービスで実施される

👉 対応: Cookieポリシーに加え外部送信規律に関する情報も収集する

海外サービスに「反社会的勢力を排除」に関する記載はほとんない、あったとしてもテロを含めた大きい括りで「Antisocial (Forces)」として記載される

👉 対応: 海外のAntisocialに関するポリシーを同じ扱いにするか決める

認証機関で取得情報の確認をするにあたり、「認証機関サイト上の公開は任意だった」

👉 対応: 認証期間サイトで認証の有無を確認できなくても、サービスのLP等で認証情報が確認できればそちらを参照する

これらの例以外にも、多くの気づきと微調整がありました。複数人で並行してデータを収集する前に、ある程度自分でも試したことで品質を担保しつつデータの収集ができたのではないかと思います。

情報は一度収集して終わりではない

リリースするまでに膨大な情報を収集しつつその信頼性を担保する作業も大変でしたが、これらのデータはリリース後も最新の状態に保っていく必要があります。リリース後は、事前知識が必要な作業をマニュアル化しつつ、各情報を適切に更新できる運用体制を構築することにも取り組んでいます。

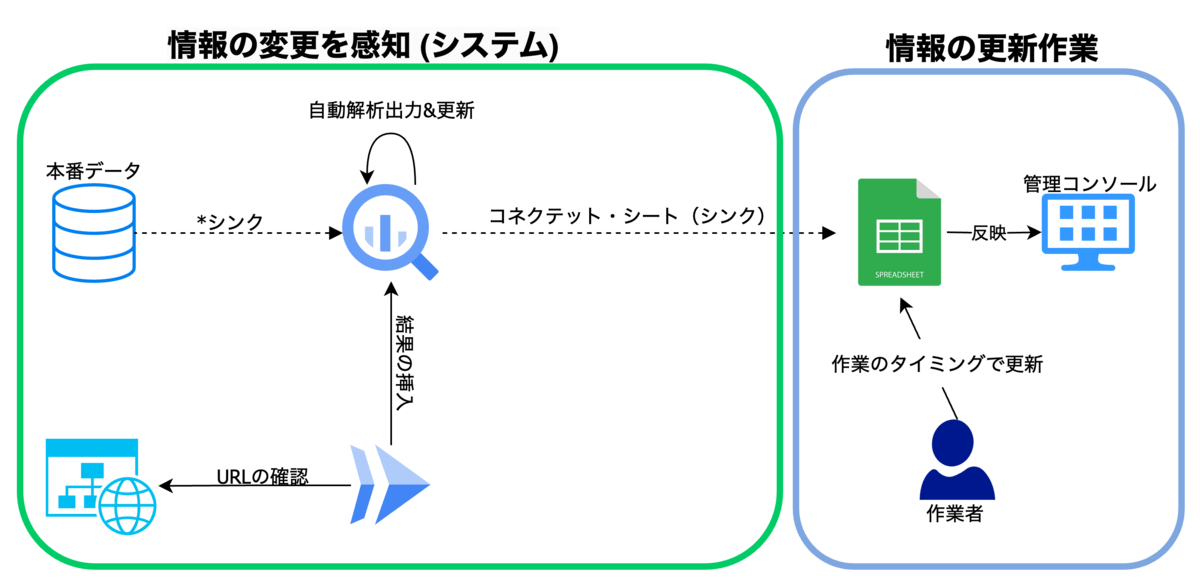

Assured Tech Blogの「11月の行動指針」でも少しふれていますが、情報の更新作業は以下のように「更新の検知」を一部システム化しながら、「更新作業」がやりやすいように改善する形で運用体制を構築しています。

- 情報の更新検知システムの作成

- 膨大な登録情報があり、かつ更新タイミングも千差万別なため、システムで情報の更新を検知するシステムを作成しました

- 検知した情報は更新する対象がわかりやすいよう、作業用シートの作成を BigQuery とコネクテッドシートで実現しました

- 情報の更新作業体制の構築

- 各情報の確認・更新作業を収集時に得た知見含めてマニュアル化しました

- 複数人で並行して作業できる体制を整え、作業記録が残るように環境を整理しました

最後に

Assuredでは、信頼性の高い情報を収集し、日々の更新作業を通じてサービスの品質向上に努めています。この過程は時に泥臭く、高度な知識を要する作業も含まれますが、それが信頼できる情報提供の基盤を築く重要な一環であると思っています。我々はこの地道で精度が求められる作業を通じて、お客様により価値あるセキュリティ情報を提供できるように心掛けています。膨大なネットに散らばっているセキュリティ情報を一つの安心と保証(Assured)に形成し、まだない世の中の当たり前を共に歩む仲間を探しています。

少しでもAssuredの事業に興味をお持ちいただいた方は、ぜひ気軽にお声掛けください。以下のリンクからカジュアル面談への応募をお待ちしています。 forms.gle

エンジニアチームの紹介 careers.assured.jp